Hacker con maschera anonima concetto di sicurezza informatica attacco informatico criminalità informatica | Foto Premium

Hacker internazionale in pullover nero e maschera nera cercando di hack governo su uno sfondo nero e rosso. Criminalità informatica . Sicurezza informatica Foto stock - Alamy

Immagini Stock - Pirata Informatico Anonimo In Maschera Bianca E Felpa Con Cappuccio. Volto Scuro Oscurato Che Fa Gesto Di Silenzio Su Sfondo Scuro, Ladro Di Dati, Attacco Internet, Darknet E Concetto

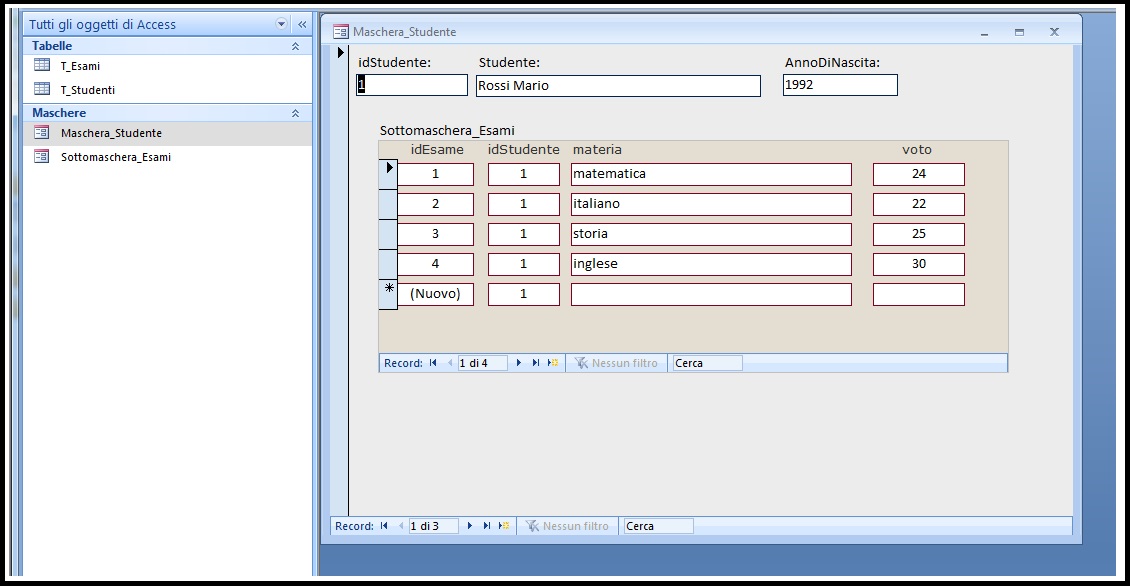

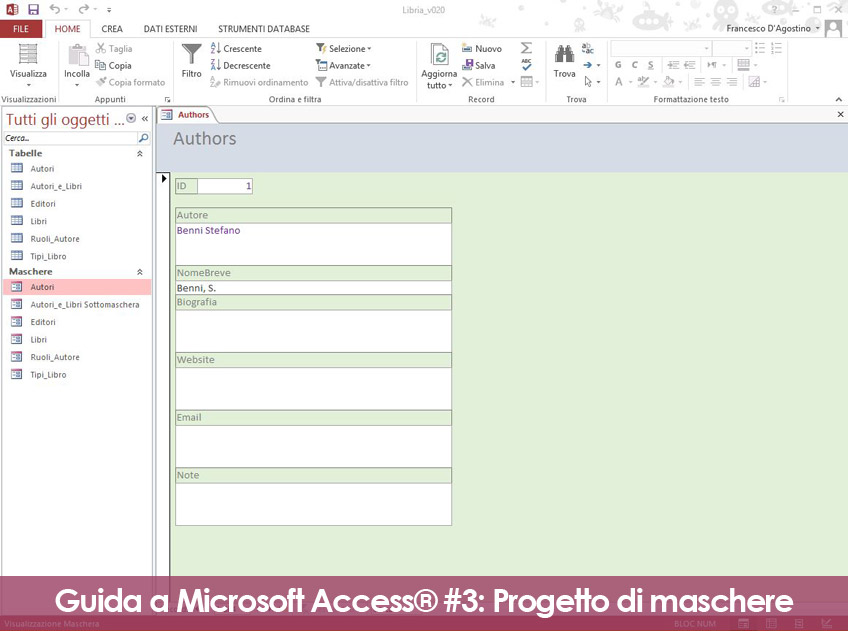

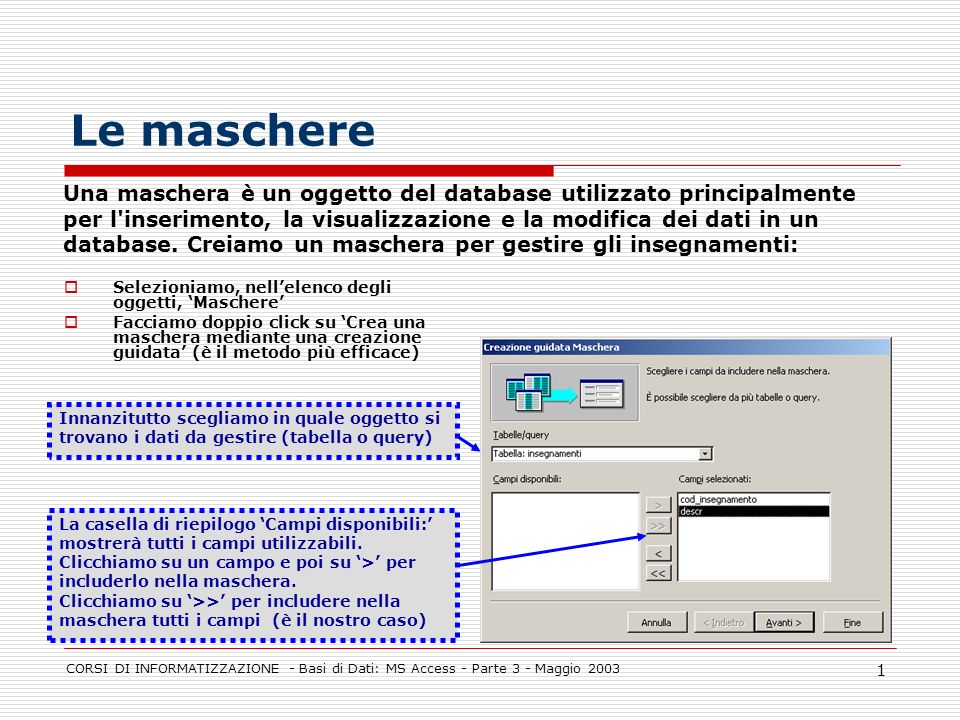

Le maschere Una maschera è un oggetto del database utilizzato principalmente per l'inserimento, la visualizzazione e la modifica dei dati in un database. - ppt scaricare

Hacker con maschera anonima concetto di sicurezza informatica attacco informatico criminalità informatica | Foto Premium

Udekit Hacker Maschera V per Vendetta Maschera Costume di Halloween Cosplay Puntelli del Partito Bianco : Amazon.it: Moda

Maschera hacker sullo schermo di un computer con lo sfondo della bandiera russa. Concetto di attacco informatico Foto stock - Alamy

Cyberpunk 2077 Cyberpunk Cosplay Samurai maschera Maschere fantascientifiche maschera informatica Maschera tattica maschera costume Maschera DJ costume maschera-maschera punk maschera informatica - Etsy Italia

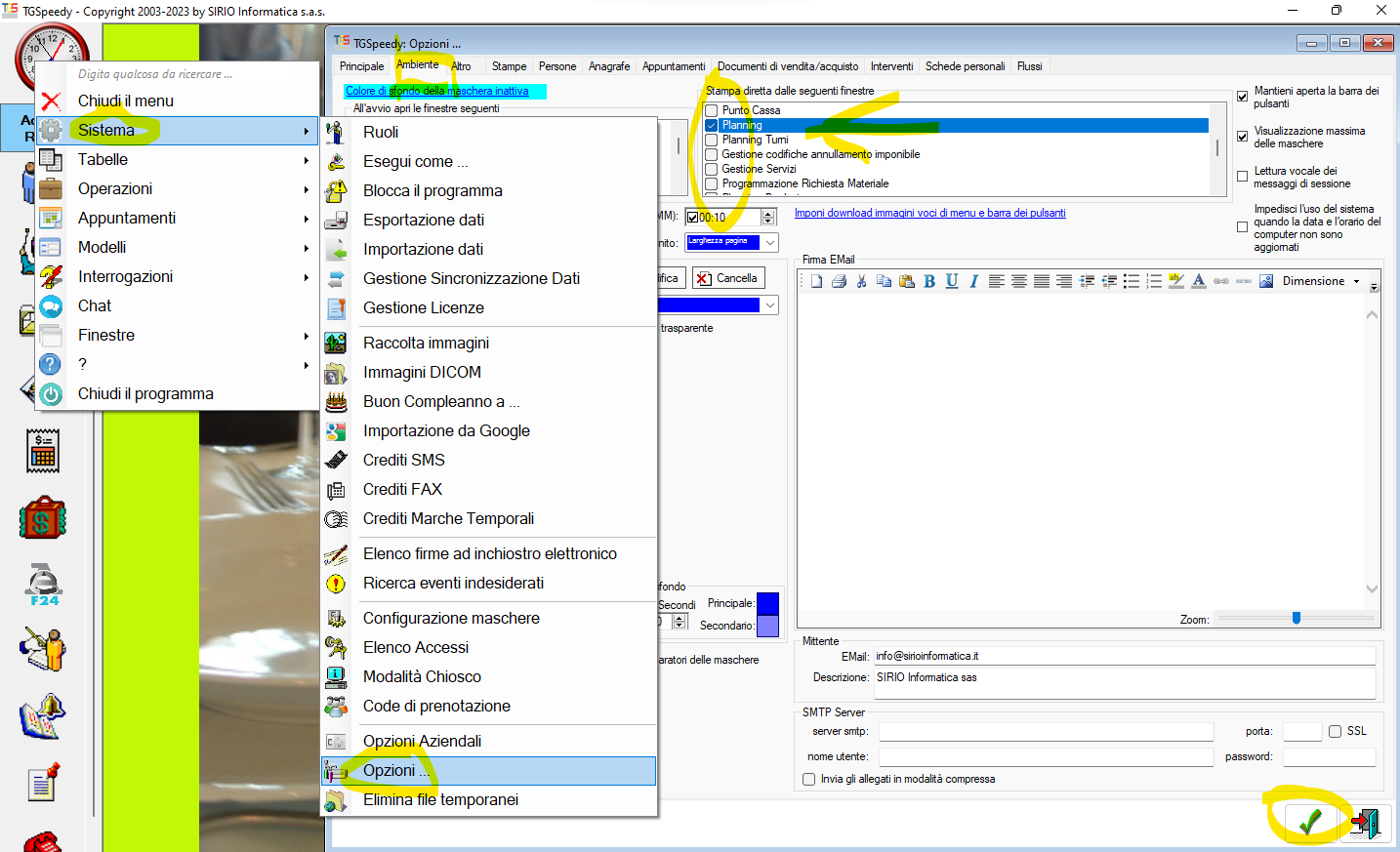

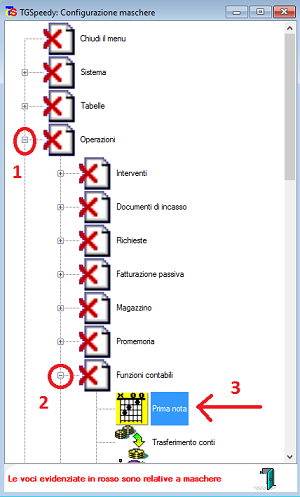

TGSpeedy by SIRIO Informatica s.a.s. > Come fare per ... > Ambiente di lavoro > Gestione Maschere Configurate